System obsługi procesów dla Ministerstwa Finansów

Zobacz, jak wdrożyliśmy SSO dla firm, aby zapewnić bezpieczne procesy automatyzacji w Izbie Celnej.

Jesteśmy zespołem IT, który łączy wiedzę z zakresu cyberbezpieczeństwa z doświadczeniem w projektowaniu aplikacji. Tworzymy i wdrażamy automatyzacje oraz rozwiązania oparte na AI, a także zwiększamy bezpieczeństwo systemów m.in. poprzez testy bezpieczeństwa OWASP, wdrażanie SSO i 2FA.

Im więcej procesów automatyzujemy i przenosimy do świata cyfrowego, tym niestety większe ryzyko, że wrażliwe dane trafią w niepowołane ręce. Według raportu Komputronik, 57% respondentów postrzega zagrożenia wewnętrzne (takie jak nieautoryzowany dostęp) jako problem już występujący w przedsiębiorstwie, w którym pracują. Oznacza to, że brak odpowiednich zabezpieczeń to nie abstrakcyjne ryzyko, lecz codzienność w ponad połowie polskich organizacji. Skala problemu rośnie, a skorzystać na tym mogą cyberprzestępcy.

Sprawdzimy dla Ciebie, czy do modeli AI wykorzystywanych w Twoim przedsiębiorstwie nie trafiają dane poufne (np. ceny, dane osobowe czy know-how) oraz przeprowadzimy testy penetracyjne – symulacje ataków typu adversarial attacks i data poisoning AI. Zajmiemy się zabezpieczeniem algorytmów AI przed manipulacją i wyciekiem danych – wszystko w zgodności ze standardami OWASP Top 10 dla AI.

Wdrożymy do Twojej firmy uwierzytelnianie dwuskładnikowe (2FA) i jednokrotne logowanie (SSO), aby eliminować ryzyko powielania haseł. Skonfigurujemy SSO z protokołami SAML2, OAuth2 i OpenID Connect, integrując z popularnymi platformami tożsamości. Wprowadzimy 2FA dla firm z obsługą TOTP, WebAuthn/Passkeys lub kluczy sprzętowych, aby zapewnić bezpieczny dostęp do systemów.

Z nami zbudujesz aplikację low-code i automatyzacje zgodnie z zasadą privacy by design. Dodatkowo, możemy przeprowadzić testy bezpieczeństwa systemu bazujące na OWASP Top 10 Web oraz Top 10 Mobile. Minimalizujemy ryzyko ataków i wycieków – wszystko w standardach branżowych. Postaw na bezpieczne tworzenie aplikacji i wdróż oprogramowanie z Sagiton.

Dzięki pentestom systemów firmowych, które symulują prawdziwe ataki hakerskie, sprawdzimy, czy dane wewnętrzne w Twoim przedsiębiorstwie są bezpieczne. Wykrywanie luk w aplikacjach to dopiero pierwszy krok – po testach powiemy Ci, jakie kroki należy podjąć, aby zadbać o ochronę danych w firmie, a także pomożemy wdrożyć poprawki.

Potrzebujesz pomocy w obszarze cyberbezpieczeństwa? Umów bezpłatną konsultację z naszym specjalistą

Bezpłatna konsultacjaZobacz, jak wdrożyliśmy SSO dla firm, aby zapewnić bezpieczne procesy automatyzacji w Izbie Celnej.

.png)

Przeczytaj case study i dowiedz się, jak stworzyliśmy proces wykrywania zagrożeń i integrację z monitoringiem bezpieczeństwa OWASP.

Bezpieczne logowanie i nadawanie dostępów dla działu HR, pomogło naszemu klientowi zapanować nad procesem onboardingu.

Chcesz dowiedzieć się więcej na temat naszych realizacji?

Sprawdź Case Studies

Zapewniamy kompleksowe wsparcie IT: hosting serwerów, administracja i cyberbezpieczeństwo dla firm. Dzięki nam Twoja infrastruktura działa stabilnie, bezpiecznie i bez zbędnych przestojów. Dowiedz się więcej o naszych usługach!

Hosting i monitoring

Case Study

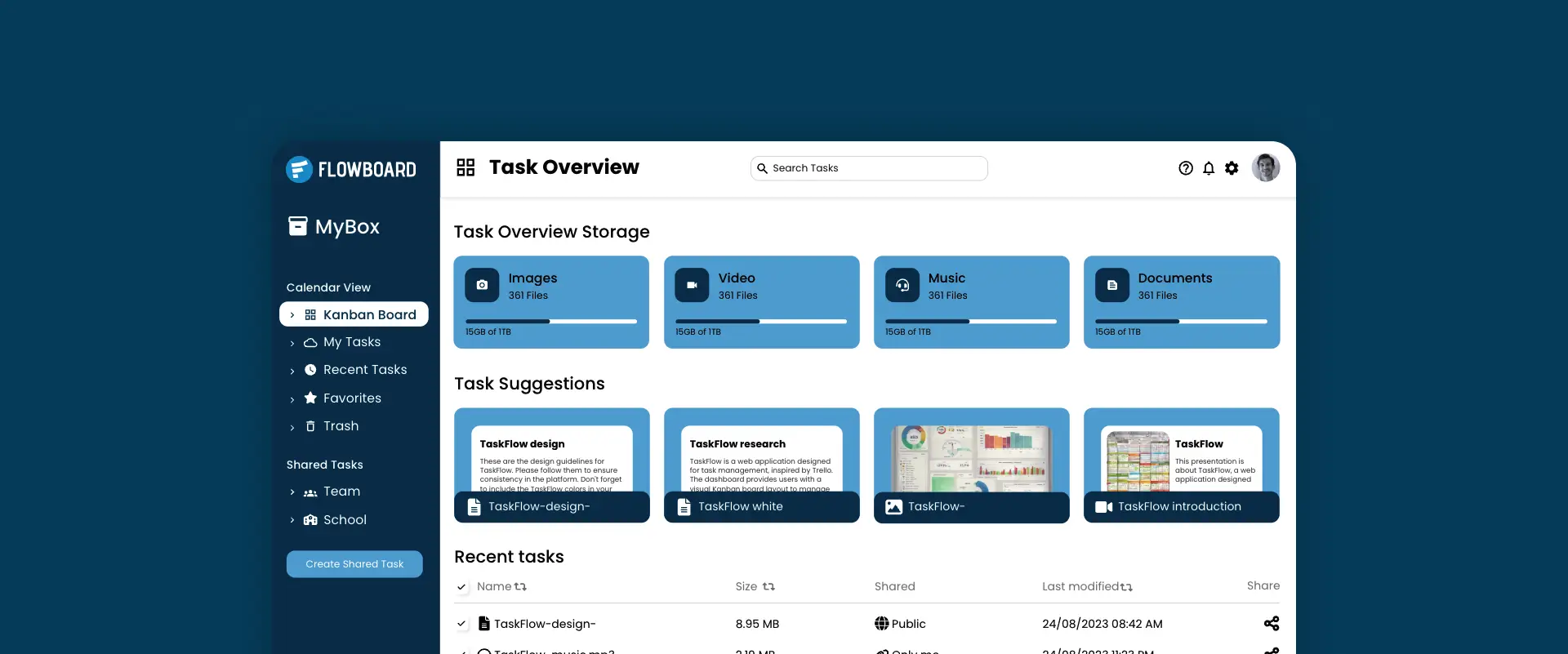

BIMStreamer to aplikacja służąca do zarządzania i dystrybucji plików BIM. Producenci budowlani za jej pomocą przechowują, aktualizują i udostępniają swoje biblioteki modeli BIM architektom. BIMStreamer usprawnia promocję materiałów budowlanych, dzięki czemu producenci z niej korzystający, z łatwością lokują swoje produkty w projektach architektonicznych.

Z uwagi na bezpieczeństwo aplikacji firmowych, systemy powinny być regularnie weryfikowane zgodnie ze standardem OWASP Top 10. W przypadku BIMStreamera konieczne było przeprowadzenie testów penetracyjnych w warunkach wiernie odwzorowujących produkcję. Pentesty bezpośrednio na środowisku produkcyjnym niosłyby ryzyko przestojów i utraty danych.

Wykonaliśmy audyt bezpieczeństwa IT i okazało się, że aplikacja wymagała aktualizacji, aby zapewnić najnowsze zabezpieczenia przed atakami. Brakowało odpowiedniego systemu ochrony, który mógłby skutecznie monitorować i blokować niepożądany ruch, taki jak ataki DDoS czy wstrzykiwanie złośliwego kodu. Bez tego typu zabezpieczeń aplikacja była bardziej narażona na zagrożenia z sieci.

W starszej wersji systemu wszystkie dane klientów były przechowywane w jednej, wspólnej bazie danych. Oznaczało to, że jeden drobny błąd w zapytaniu SQL (np. brak filtra WHERE) mógł skutkować przeniesieniem poufnych informacji pomiędzy klientami. Takie ryzyko stanowiło poważne zagrożenie dla prywatności danych i mogło prowadzić do utraty zaufania użytkowników.

Problemem była również polityka backupowania danych, a raczej jej brak. W obliczu potencjalnych cyberataków, które mogłyby skutkować zaszyfrowaniem całego dysku z danymi, organizacja narażona byłaby na poważne straty, w tym utratę kluczowych informacji. Taki stan rzeczy mógłby znacząco wpłynąć na działalność firmy oraz jej reputację.

Aby uniknąć przestojów produkcji, najpierw odtworzyliśmy całe środowisko w pełnej izolacji. Następnie przeprowadziliśmy testy penetracyjne metodą white-box – weryfikowaliśmy nie tylko sam system, ale również jego kod źródłowy, strukturę bazy danych i konfigurację serwera. Pentesty aplikacji wykonaliśmy według standardów OWASP Top 10, a użycie technologii takich jak BurpSuite, Metasploit i Scapy, pozwoliło nam dokładnie odwzorować wektory ataku.

Stworzyliśmy nową architekturę z oddzielnymi bazami danych per klient. Każdy nowy tenant otrzymuje własną, odseparowaną bazę w PostgreSQL – eliminuje to ryzyko przypadkowego mieszania danych. Dodatkowo, nawet w przypadku potencjalnego naruszenia bezpieczeństwa atakujący ma dostęp tylko do danych jednego klienta, a nie całej platformy. Dzięki takiemu rozwiązaniu klienci mogą hostować bazy danych na własnych serwerach.

Wdrożyliśmy Web Application Firewall (WAF) za pomocą Cloudflare, który zapewnia ochronę przed różnymi rodzajami ataków. WAF analizuje ruch przychodzący i blokuje niepożądane zapytania, chroniąc aplikację przed potencjalnymi zagrożeniami takimi jak ataki DDoS.

Zaimplementowaliśmy nową politykę backupowej opartą na Proxmox, która zapewniała regularne, codzienne backupy wszystkich maszyn wirtualnych. Backupy były przechowywane na zupełnie innych środowiskach, co dodatkowo zwiększało ich bezpieczeństwo. Dzięki temu, w przypadku cyberataku, możliwe byłoby szybkie przywrócenie danych do stanu sprzed incydentu.

Pentesty aplikacji pozwoliły odpowiednio szybko wykryć luki bezpieczeństwa.

Wyeliminowane zostało 10+ wektorów ataku o stopniu min. krytycznym.

Wdrożenie WAF zwiększyło ochronę przed potencjalnymi atakami.

Pełna izolacja danych klientów na osobnych bazach zwiększyła poufność i ownership danych.

Szyfrowanie danych zabezpieczyło system przed incydentami DDoS i ransomware.

Polityka backupowa wyelimonowała ryzyko cyberataku związanego z zaszyfrowaniem danych.

Sprawdzamy zgodność z RODO w procesach wewnętrznych i aplikacjach. Pomagamy w bezpiecznym przechowywaniu danych w UE. Dowiedz się więcej o naszych usługach RODO.

Ochrona prywatności danych

Cyberbezpieczeństwo

Prowadzisz firmę usługową, a Twoi klienci regularnie opłacają faktury. Procesy działają sprawnie, aż pewnego dnia klient zgłasza, że zapłacił na konto, które… nie należy do firmy. Oszustwo fakturowe? Niestety, takie sytuacje zdarzają się w rzeczywistości.

Automatyzacja firmy

Sztuczna inteligencja (AI) obiecuje rewolucję w biznesie – od wdrożenia automatyzacji procesów po precyzyjne prognozy. Jednak rzeczywistość często odbiega od oczekiwań. Przeczytaj nasz artykuł i poznaj 5 realnych przykładów trudności, z którymi borykają się organizacje podczas wdrożenia AI.

Przeprowadzamy audyty bezpieczeństwa oprogramowania, a także wdrażamy wymagane poprawki, tak aby nasi klienci nie musieli przejmować się zagrożeniami. Napisz do nas i umów bezpłatną konsultację!

Dziękujemy za kontakt!